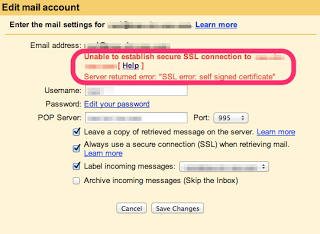

Google様に信用してもらえずに、Google AppsのメールでPOPしてもらえないのがその一例。

Dovecotで、サンプルの証明書をそのまま使っていると、

|

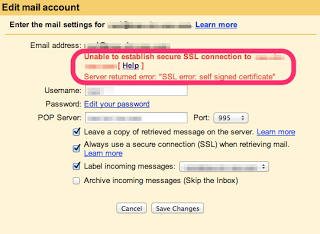

| Unable to establish secure SSL connection |

Unable to establish secure SSL connection to YOURDOMAIN.COM [ Help ]

Server returned error: “SSL error: self signed certificate”

と、怒られる。まあ、これは仕方ない。

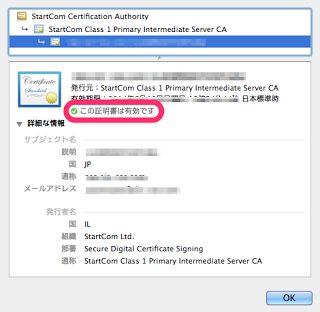

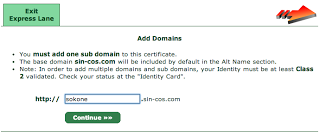

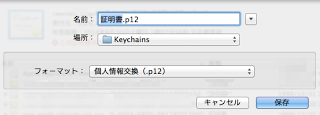

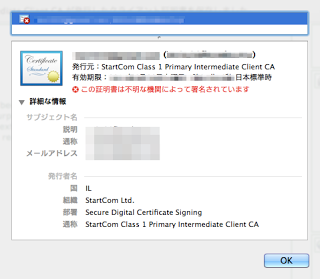

設定を編集して、StartSSLで取得した証明書を使うように変更する。

$ sudo vi /etc/dovecot/conf.d/10-ssl.conf

と設定ファイルを開いて、次の部分を編集する。

#ssl_cert = </etc/pki/dovecot/certs/dovecot.pem

#ssl_key = </etc/pki/dovecot/private/dovecot.pem

ssl_cert = </etc/pki/tls/certs/domain.pem

ssl_key = </etc/pki/tls/private/domain.pem

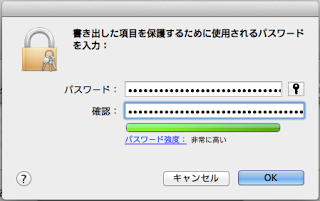

あと、秘密鍵にパスワードがかかっているので、以下の部分にそのパスワードを入れる。

ssl_key_password = PASSWORD

保存して再起動すれば、もう怒られないはず、

$ sudo service dovecot start

だった。

だが、HTTPSで成功したStartSSLの証明書を使っていても、

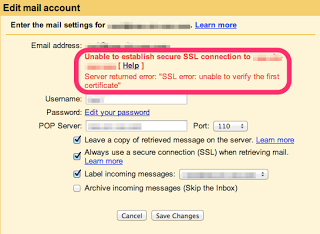

|

| Unable to establish secure SSL connection |

Unable to establish secure SSL connection to YOURDOMAIN.COM [ Help ]

Server returned error: “SSL error: unable to verify the first certificate”

と、怒られる。

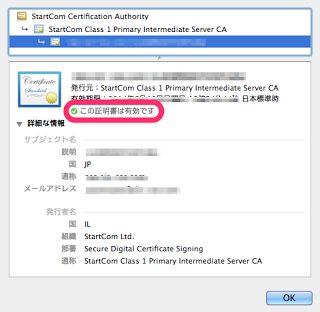

で、対処法は、自分の証明書にStartSSLの証明書をくっつける。

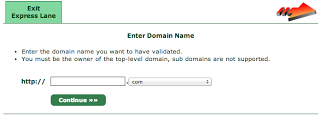

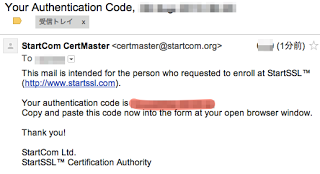

まず、

http://www.startssl.com/certs/ca-bundle.pem

からStartSSLの証明書をダウンロード。

適当なフォルダにファイルをアップロード。

面倒なら、エディタでペースト。

$ sudo vi ca-bundle.pem

その後に、自分の証明書と、StartSSLの証明書をくっつける。

$ sudo cat /etc/pki/tls/certs/domain.pem ca-bundle.pem > domain.bundled.pem

続いて設定ファイルの編集。

$ sudo vi /etc/dovecot/conf.d/10-ssl.conf

#ssl_cert = </etc/pki/dovecot/certs/dovecot.pem

#ssl_key = </etc/pki/dovecot/private/dovecot.pem

#ssl_cert = </etc/pki/tls/certs/domain.pem

ssl_cert = </etc/pki/tls/certs/domain.bundled.pem

ssl_key = </etc/pki/tls/private/domain.pem

以上で、再起動後はGoogleさんも認めてくれるはず。

$ sudo service dovecot start

これでもダメなら、、、わかりません。