タイトルをふざけすぎて、検索サイトでは上位に上がって来れないよね。

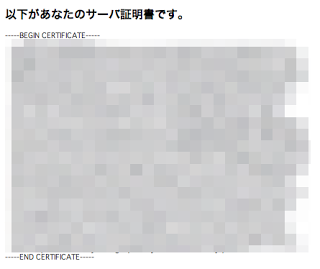

さて、サーバー証明書を手に入れたので、Apacheに組み込んでみます。

SSLの設定ファイルを編集しましょう。

$ sudo vi /etc/httpd/conf.d/ssl.conf

以下の部分を作成した秘密鍵と証明書に変更します。

SSLCertificateFile /etc/pki/tls/certs/domain.pem

SSLCertificateKeyFile /etc/pki/tls/private/domain.pem

Apacheを再起動して、

$ sudo service httpd restart

httpd を停止中: [ OK ]

httpd を起動中: Apache/2.2.15 mod_ssl/2.2.15 (Pass Phrase Dialog)

Some of your private key files are encrypted for security reasons.

In order to read them you have to provide the pass phrases.

Server yourdomain.com:443 (RSA)

Enter pass phrase: ←ここで秘密鍵のパスワードを入力

OK: Pass Phrase Dialog successful.

秘密鍵がパスワードで暗号化されていると、起動時に入力が必要になります。

しかし、これはちょっと実用的ではありません。

なので、パスワードを出力するスクリプトを用意してみます。

場所はどこでもOKです。

$ sudo vi /path/to/passphrase-script

次の内容でファイルを保存します。

#!/bin/sh

echo “password”

ファイルの属性を変更します。

$ sudo chmod 500 /path/to/passphrase-script

先ほどの設定ファイルを再び開いて、

$ sudo vi /etc/httpd/conf.d/ssl.conf

パスワードの取得方法を変更します。

SSLPassPhraseDialog exec:/path/to/passphrase-script

Apacheを再度再起動すると、

$ sudo service httpd restart

httpd を停止中: [ OK ]

httpd を起動中: [ OK ]

パスワードを聞かれることなく起動しました。

ちなみに、秘密鍵の暗号化を解いておくという方法もあります。

$ sudo openssl rsa -in /etc/pki/tls/private/domain.pem -out /etc/pki/tls/private/nopass.pem

Enter pass phrase for /etc/pki/tls/private/domain.pem: ←ここで又もやパスワード入力

writing RSA key

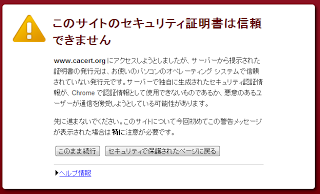

さてと、ブラウザで開いてみましょう。

https://yourdomain.com/

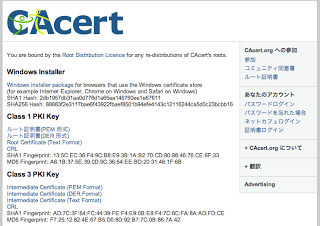

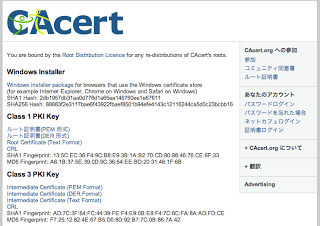

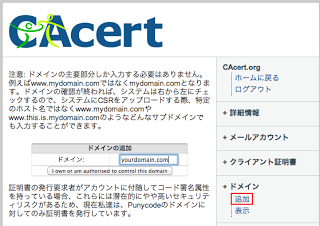

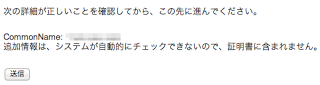

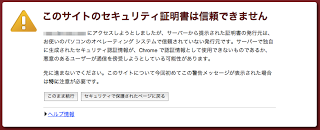

ちなみに、CAcertの証明書を使っています。

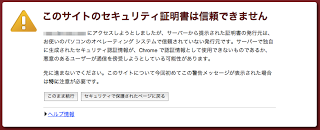

そしてブラウザはChrome。

|

| このサイトのセキュリティ証明書は信頼できません |

やっぱりダメです。ブラウザに認証用のファイルが含まれていません。

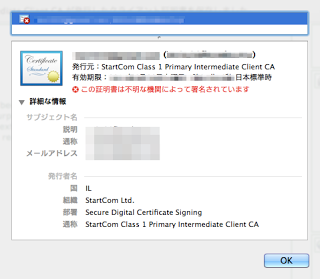

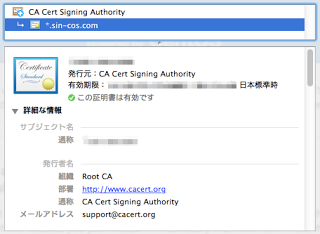

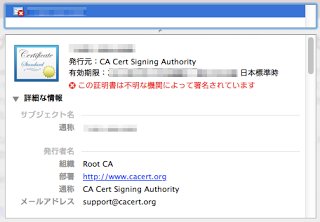

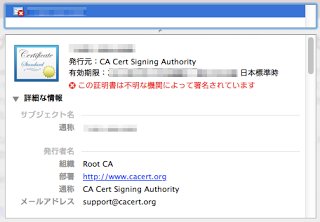

念の為に証明書を見てみますが、きちんとCAcertにて署名されています。

|

| この証明書は不明な機関によって署名されています |

ということで、CAcertのroot証明書をインストールしてみますか?