WordPressにTwitter自動投稿用のプラグインを入れてみた。

APIを使うためのKEYが必要なため、Twitterに申請したりする手間があり、かなり面倒くさい。

申請方法はこの辺見てやった。

さて、Facebookとの連携はどうしようか?

APIを使うためのKEYが必要なため、Twitterに申請したりする手間があり、かなり面倒くさい。

申請方法はこの辺見てやった。

さて、Facebookとの連携はどうしようか?

次のページから、最新のtarファイルのURLを調べる。

tar.gzファイルをダウンロードする。

$ wget https://wordpress.org/wordpress-5.0.3.tar.gz

解凍する。

$ tar -xzvf wordpress-5.0.3.tar.gz

Webサイトのルートにコピーする。

$ cp -r wordpress /var/www/

WordPressがファイル書き込みできるよう、パーミッションの変更。

$ sudo find /var/www/wordpress -type f -exec chmod 660 {} \;

$ sudo find /var/www/wordpress -type d -exec chmod 770 {} \;

$ sudo find /var/www/wordpress -type d -exec chmod g+s {} \;

MySQLが使えるとして、データベースを作成する。

$ mysql -u root -p

CREATE DATABASE wordpress;

CREATE USER wordpressuser@localhost;

SET PASSWORD FOR wordpressuser@localhost= PASSWORD(“password”);

GRANT ALL PRIVILEGES ON wordpress.* TO wordpressuser@localhost IDENTIFIED BY ‘password‘;

FLUSH PRIVILEGES;

exit

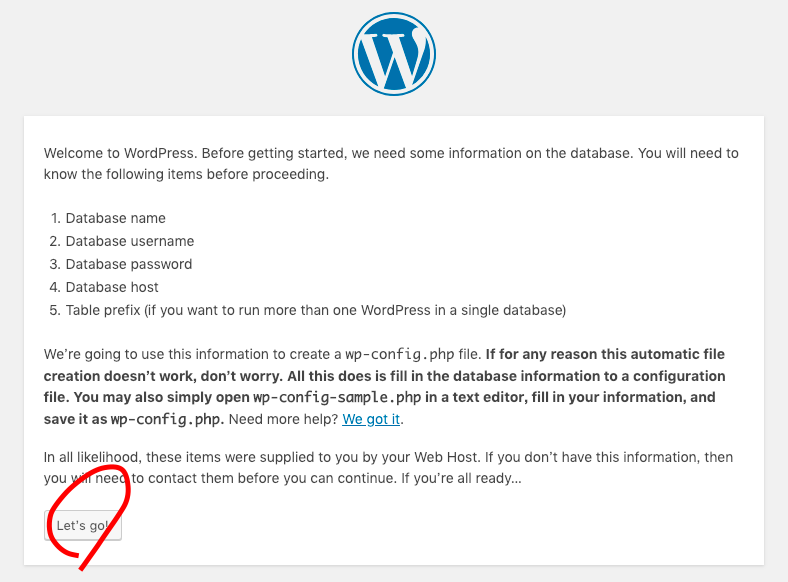

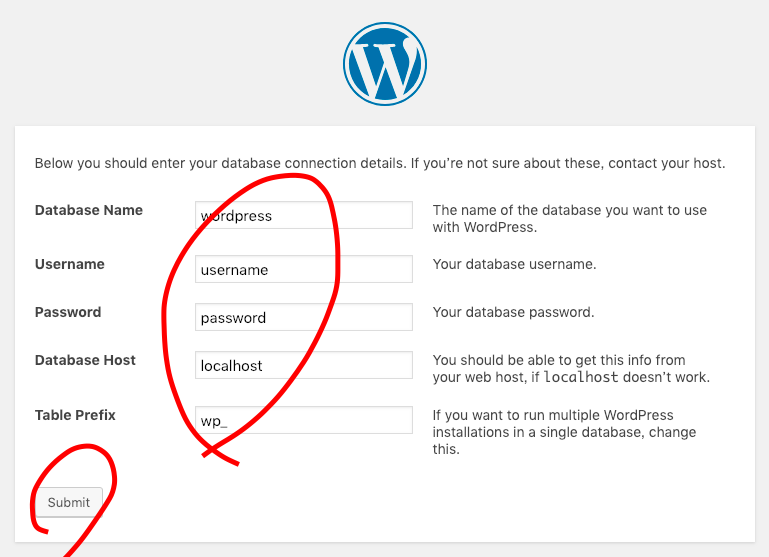

Webページを開いて設定する。

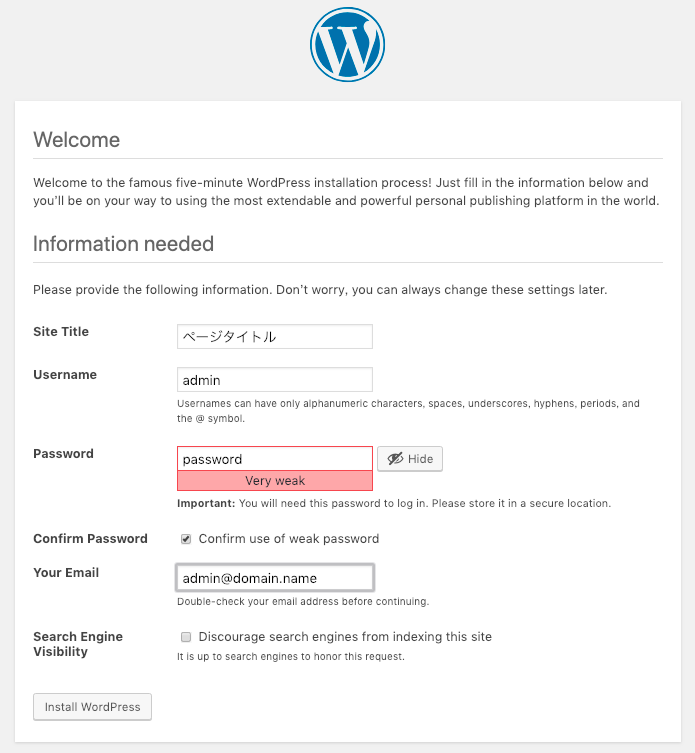

インストールはできたので、設定していく。

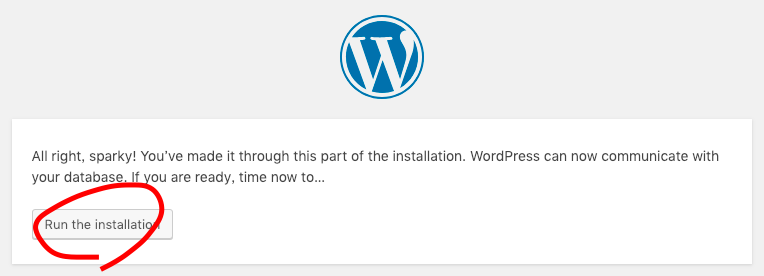

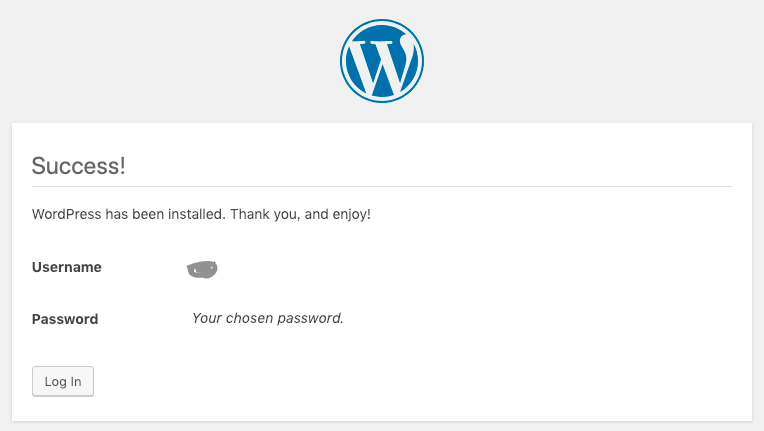

成功!

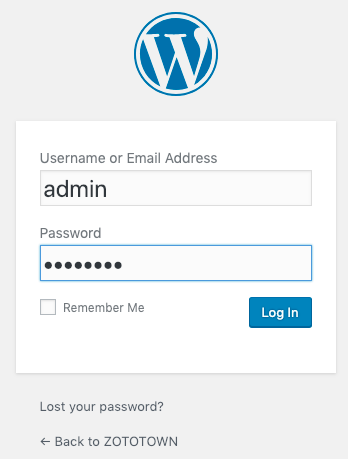

では、ログインしてみる。

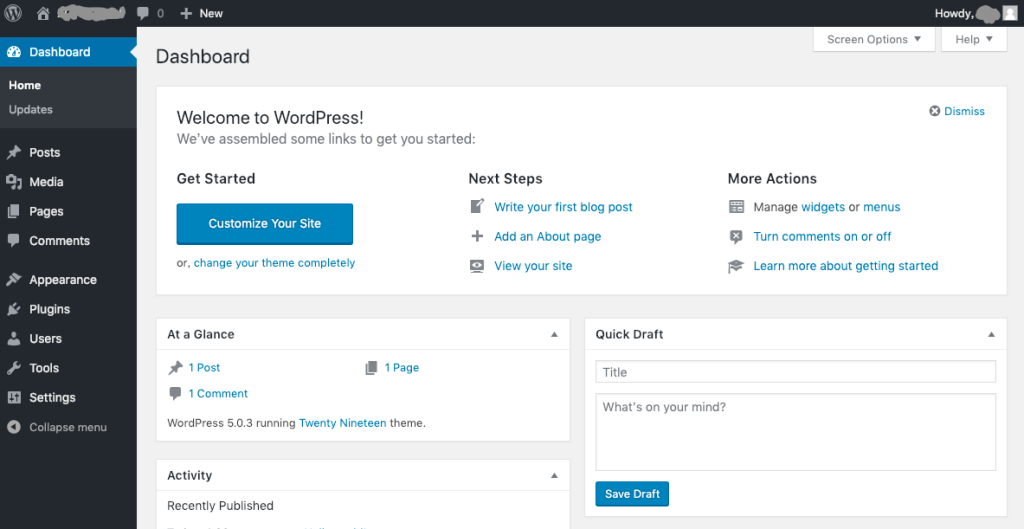

こんな管理画面が表示される。

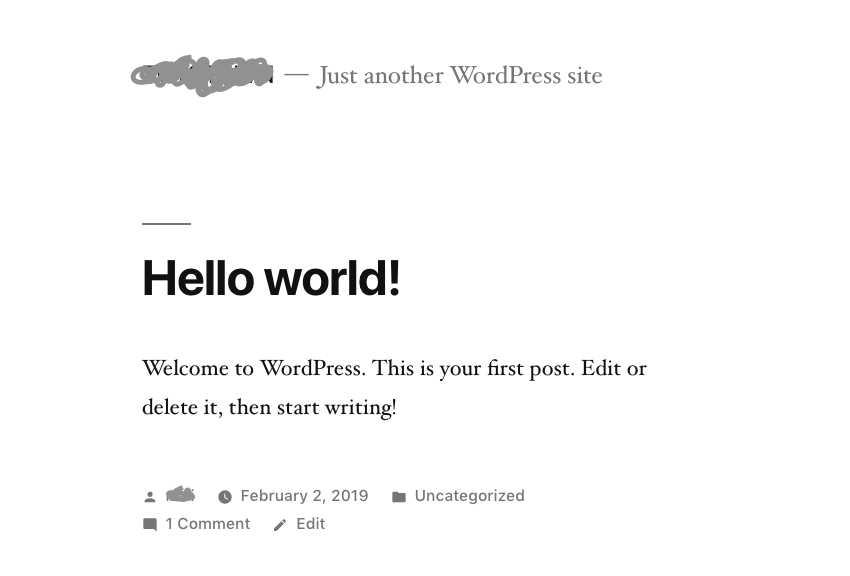

実際に表示されるページは、こんな感じ。

Webページのセキュリティ向上のために、SSL通信の対応規格を絞る。

きっかけは、Let’s EncryptからTLS-SNI-01非対応のメールが来たから。

ということで、Apacheの設定ファイルを開く。

# vi /etc/httpd/conf.d/ssl.conf

そんでもって、SSL関係の設定を変更!

SSLProtocol all -SSLv2 -SSLv3 -TLSv1 -TLSv1.1

#SSLCipherSuite ALL:!ADH:!EXPORT:!SSLv2:RC4+RSA:+HIGH:+MEDIUM:+LOW

SSLHonorCipherOrder on

SSLCipherSuite ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA

最後にApache再起動!

# service httpd restart

証明書の期限が90日なため、更新を頻繁に行う必要がある。

なので、

$ sudo crontab -e

34 2 * * 1 /opt/certbot/certbot-auto renew >> /var/log/certbot-renew.log && service httpd reload

これで毎週月曜の2:34に更新処理が走る。

有効期限が30日未満の時に更新される仕組みになっているらしい。

$ sudo chmod -R 666 /var/log/certbot-renew.log

これで、ログの編集も可能

さて、60日後無事更新されるのか?